DNSSEC (Domain Name System Security Extensions) emerge como una solución vital para proteger las comunicaciones en línea. Este conjunto de extensiones de seguridad asegura que las traducciones de nombres de dominio a direcciones IP sean auténticas y no alteradas maliciosamente.

En este artículo exploraremos cómo funciona DNSSEC, los beneficios que ofrece y los desafíos asociados con su implementación. ¿Listo?

¿Qué es DNSSEC?

DNSSEC, o las Domain Name System Security Extensions, es un conjunto de protocolos que añade una capa adicional de seguridad al sistema de nombres de dominio (DNS). Su objetivo principal es proteger la información de los registros DNS que se transmiten a través de Internet. Asegura que los datos recibidos de un servidor DNS no han sido manipulados durante su transmisión, usando para ello firmas digitales y un sistema de clave pública.

Esto ayuda a prevenir ataques como el envenenamiento de caché y otros tipos de falsificación, garantizando que los usuarios lleguen al sitio web correcto y no a una réplica controlada por atacantes.

¿Cómo logra DNSSEC ser más seguro? Validación de firmas

Para garantizar la autenticidad y la integridad de los datos en el DNSSEC, se utilizan varios tipos de registros DNS específicos que permiten la validación de las firmas.

Estos son:

- RRSIG (Firma del Registro de Recursos): Este registro contiene la firma criptográfica generada por la clave privada del servidor. Acompaña a otros registros DNS para asegurar que los datos no han sido alterados desde su origen.

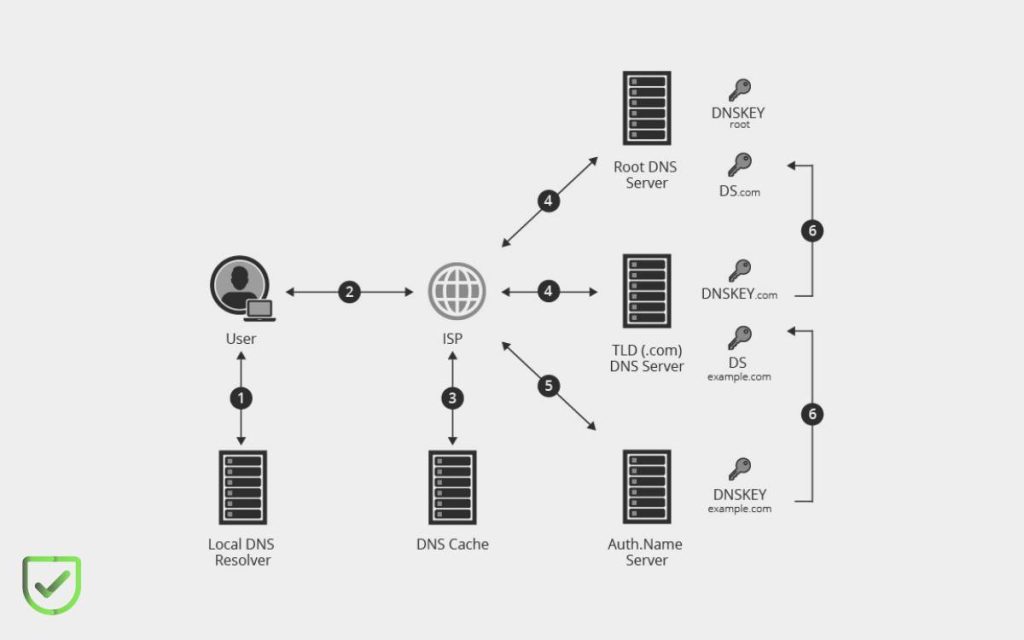

- DNSKEY: Almacena la clave pública que corresponde a la clave privada usada para firmar los registros. Esta clave pública es esencial para que los clientes del DNS verifiquen las firmas RRSIG de los registros DNS recibidos.

- DS (Delegation Signer): Contiene una función hash de un registro DNSKEY. Este registro es utilizado por el dominio superior para verificar la clave pública de un dominio inferior, facilitando así una cadena de confianza entre zonas DNS.

- NSEC y NSEC3: Estos registros proporcionan prueba de la existencia de un nombre de dominio y de los tipos de registro asociados a ese nombre. NSEC y NSEC3 ayudan a manejar casos en los que se consulta por nombres de dominio no existentes, protegiendo contra ciertos tipos de ataques, como el envenenamiento de caché.

- CDNSKEY y CDS: Son utilizados en zonas DNSSEC secundarias para indicar cambios en las claves y solicitar la actualización de registros DS en la zona principal. Esto es crucial para mantener la integridad y la actualidad de la cadena de confianza en configuraciones DNS dinámicas.

DNSSEC ¿cómo funciona?

Ahora bien, la gran pregunta es ¿cómo funciona un DNSSEC? Te explicamos:

Agrupación de registro DNS en RRSet

El primer paso en el proceso DNSSEC es organizar los registros DNS en lo que se llama RRSet, o conjunto de registros de recursos. Un RRSet es un grupo de registros DNS que comparten el mismo nombre y tipo, pero pueden tener diferentes datos. Este agrupamiento es crucial porque DNSSEC no firma individualmente cada registro, sino todo el conjunto como una sola unidad.

Esta metodología asegura que los registros relacionados sean autenticados juntos, manteniendo su integridad y autenticidad a lo largo de su tránsito por Internet.

Firma de registros de recursos

Una vez que los registros están agrupados en RRSets, el siguiente paso es firmarlos digitalmente. Esto se hace utilizando un registro especial conocido como RRSIG. El RRSIG contiene la firma digital para el RRSet, y es generado utilizando una clave privada específica del servidor DNS.

Veamos los componentes clave de un RRSIG:

- Tipo cubierto: Especifica el tipo de registros DNS que la firma cubre (por ejemplo, A, AAAA, TXT).

- Algoritmo: Denota el algoritmo criptográfico utilizado para generar la firma.

- Periodo de validez: Define cuánto tiempo es válida la firma.

- Etiqueta de clave: Identifica la clave que se utilizó para generar la firma.

- Firma: La propia firma criptográfica.

La firma asegura que cualquier alteración en el RRSet sea detectada, ya que cualquier cambio haría que la firma no coincida cuando se verifique utilizando la clave pública correspondiente.

Claves de Firma de Zona (ZSK)

Para firmar los RRSets, se utiliza una clave de firma de zona, o ZSK. La ZSK es parte de un par de claves. Incluye una clave privada que se mantiene segura y una clave pública que se distribuye a través de un registro DNSKEY. La clave pública permite a cualquiera que reciba un RRSet firmado verificar la firma y asegurarse de que los datos no han sido alterados.

Este sistema de clave pública/privada es fundamental porque proporciona un medio para verificar la autenticidad de los datos sin necesidad de tener acceso directo a la clave privada.

Claves de Firma de Clave (KSK)

A un nivel más alto, tenemos la clave de firma de clave, o KSK, que es utilizada para firmar el registro DNSKEY que contiene la clave pública de la ZSK. Esto añade una capa adicional de seguridad, asegurando que la clave pública de la ZSK también sea auténtica.

Al igual que con la ZSK, la KSK tiene una clave privada que se utiliza para la firma y una clave pública que se distribuye para la verificación.

Registros de Firmante de Delegación

En la estructura jerárquica de DNS, el registro de firmante de delegación (DS) juega un papel crucial. Este registro contiene un hash criptográfico de la clave pública de la KSK y se almacena en la zona DNS padre.

Proporciona un método para que la zona padre autentique la clave utilizada por la zona hijo, manteniendo una cadena de confianza desde la raíz del DNS hasta el dominio final.

NSEC y NSEC3

Finalmente, los registros NSEC y NSEC3 abordan el problema de la denegación explícita de existencia. Cuando se realiza una consulta por un nombre de dominio que no existe, DNSSEC debe responder de manera que se pueda verificar que la respuesta es legítima.

NSEC y NSEC3 listan el siguiente nombre de dominio válido en la zona, permitiendo a los clientes DNS verificar que un nombre no existe sin revelar todos los nombres en la zona.

Cadena de confianza

La cadena de confianza en DNSSEC asegura que desde el dominio de nivel superior hasta el último dominio, todos los registros DNSKEY y DS se validan en un proceso continuo.

DNSSEC ¿Cómo funciona? Los principales modos

Es preciso aclarar que existen varias formas de funcionamiento de los DNSSEC según la forma en que estos se implementen:

Firma sin conexión de zonas estáticas

En la firma sin conexión de zonas estáticas, las claves privadas necesarias para firmar los registros DNS se mantienen en un sistema que no está conectado a internet. Este método es particularmente útil para zonas DNS que raramente cambian o se actualizan.

Al almacenar las claves privadas de manera segura y offline, se minimiza el riesgo de que sean robadas o comprometidas por ataques cibernéticos. La zona se firma en este entorno seguro, y luego los datos firmados se transfieren a los servidores DNS autoritativos que están conectados a internet.

Este enfoque es ideal para organizaciones que pueden planificar y ejecutar actualizaciones periódicas sin la necesidad de cambios frecuentes.

Firma online centralizada

El modo de firma online centralizada implica que los datos se firman en un entorno controlado y seguro. Son comunes en servidores dedicados que, aunque están conectados a internet, están fuertemente protegidos y tienen acceso restringido.

En este modelo, un firmante central, que puede ser un servidor dedicado o un conjunto de servidores que manejan la carga entre ellos, realiza la firma de todos los datos de la zona. Una vez firmados, los datos se distribuyen a los servidores DNS autoritativos que responden a las consultas de los usuarios.

Este modo de funcionamiento de los DNSSEC permite una actualización más rápida y flexible de los datos DNS en comparación con la firma sin conexión. Es más adecuado para entornos que requieren actualizaciones más dinámicas y frecuentes de sus registros.

Firma sobre la marcha

A diferencia de los métodos anteriores, la firma sobre la marcha permite que los registros DNS se firmen en tiempo real por los servidores DNS autoritativos en el momento que se hacen las consultas.

Este método ofrece la máxima flexibilidad y minimiza los tiempos de espera para la actualización de los datos de la zona DNS.

Sin embargo, también presenta riesgos significativos de seguridad. Las claves privadas deben almacenarse en los servidores que están directamente conectados a internet. Esto potencialmente expone las claves críticas a un mayor riesgo de ataques cibernéticos.

Además, este método puede aumentar la carga computacional en los servidores, ya que cada consulta podría requerir una operación de firma.

Desafíos al implementar DNSSEC

¿Estás pensando en implementar DNSSEC? Si bien es una gran medida de seguridad para tu sitio, puedes experimentar algunas dificultades para las que debes estar preparado.

Aumento de la vulnerabilidad a ataques DDoS

Uno de los principales riesgos asociados con DNSSEC es su potencial para amplificar los efectos de los ataques de denegación de servicio distribuido (DDoS).

DNSSEC aumenta el tamaño de las respuestas de los registros DNS debido a la inclusión de firmas digitales y otros datos criptográficos necesarios para la validación de la autenticidad de los registros. Este incremento en el tamaño de las respuestas puede ser explotado por los atacantes. ¿Por qué? Pues les permite generar un volumen significativamente mayor de tráfico malicioso comparado con sistemas DNS sin DNSSEC.

Problemas con el protocolo de datagramas de usuario (UDP)

DNSSEC típicamente opera sobre UDP, un protocolo más rápido que TCP pero menos seguro en términos de la entrega y la integridad de los datos.

UDP no garantiza que los paquetes lleguen a su destino ni verifica la apertura, mantenimiento o terminación de una conexión, lo que introduce riesgos adicionales. Específicamente, la falta de conexión y la verificación mínima hacen que los paquetes UDP sean susceptibles a la falsificación de dirección IP. Así los atacantes pueden engañar a los servidores para que envíen respuestas a una IP que no realizó la solicitud original.

Este tipo de ataque puede utilizarse para amplificar aún más un ataque DDoS, ya que los servidores envían respuestas grandes a víctimas no sospechosas, saturando su capacidad de red.

Complejidades de la ceremonia de firma de raíz

La ceremonia de firma de raíz es un proceso complejo y altamente seguro que se lleva a cabo para actualizar y mantener la clave de firma de la raíz en DNSSEC. Este evento implica una serie de procedimientos rigurosos y controles de seguridad para garantizar que la clave raíz no sea comprometida.

Aunque estos procesos son esenciales para la seguridad de DNSSEC, también introducen puntos de fallo únicos y potenciales vulnerabilidades. Cualquier error en esta ceremonia, desde un fallo de hardware hasta un error humano, podría comprometer toda la infraestructura de DNSSEC.

Gestión de la clave y acceso a credenciales

La seguridad de DNSSEC depende en gran medida del manejo y almacenamiento seguro de claves criptográficas.

El acceso a estas claves debe ser manejado con extremo cuidado, utilizando medidas de seguridad física y digital. Esto incluye el almacenamiento seguro de tarjetas de operador y de permisos de seguridad, que son necesarias para acceder y utilizar el módulo de seguridad hardware durante la ceremonia de firma.

Cualquier compromiso en la gestión de estas claves o en el acceso a las mismas podría permitir a los atacantes interceptar o alterar las firmas de las zonas DNS, socavando la integridad de todo el sistema DNSSEC.

Conclusión

A través de este análisis, hemos visto que DNSSEC fortalece significativamente la seguridad en la infraestructura de Internet al validar la autenticidad de las respuestas del DNS.

Sin embargo, la implementación de estas extensiones de seguridad también presenta desafíos, como la gestión de claves y la vulnerabilidad a ciertos tipos de ataques cibernéticos. A pesar de estos riesgos, con una gestión cuidadosa y una estrategia de seguridad adecuada, DNSSEC puede ser una herramienta efectiva para proteger contra una variedad de amenazas en línea.