Si eres nuevo en el mundo del hacking ético y la seguridad informática, estás en el lugar correcto. En este tutorial, te guiaré paso a paso sobre cómo hacer un pentesting con Kali Linux, una distribución de Linux ampliamente utilizada para pruebas de penetración.

Aquí aprenderás los conceptos básicos, las herramientas necesarias y los pasos clave para llevar a cabo un pentesting efectivo en sistemas y aplicaciones.

Antes de sumergirnos en los detalles técnicos, debemos entender qué es el pentesting. En pocas palabras, el pentesting es un proceso que implica identificar y explotar vulnerabilidades en sistemas informáticos para evaluar su seguridad. Es una práctica esencial para garantizar la protección de datos y la resistencia de los sistemas frente a ataques malintencionados.

Para comenzar, necesitarás algunos materiales y recursos:

- Una computadora o una máquina virtual con capacidad suficiente para ejecutar Kali Linux.

- Conocimientos básicos de sistemas operativos y redes.

- Acceso a sistemas o aplicaciones para realizar pruebas de penetración.

- Una mentalidad analítica y una pasión por la seguridad informática.

Ahora que estás preparado, comencemos con la primera etapa sobre cómo hacer un pentesting con Kali Linux: la preparación del entorno.

I) Preparación del Entorno

La preparación del entorno es crucial para garantizar una configuración adecuada de Kali Linux y un entorno de pruebas seguro. Aquí están los pasos que debes seguir:

1 | Descargar e Instalar Kali Linux

Visita el sitio web oficial de Kali Linux (https://www.kali.org/) y descarga la última versión estable del sistema operativo. Asegúrate de seleccionar la imagen ISO adecuada para tu entorno de instalación.

Una vez que hayas descargado la imagen ISO, grábala en un medio de instalación, como un DVD o una unidad flash USB. Puedes utilizar herramientas como Rufus, Etcher o dd para crear un medio de instalación booteable.

Inicia el sistema desde el medio de instalación que has creado. Asegúrate de configurar la BIOS para arrancar desde el dispositivo adecuado.

Sigue las instrucciones en pantalla para completar la instalación de Kali Linux en tu sistema. Durante el proceso de instalación, se te pedirá que selecciones opciones como el idioma, la ubicación y las particiones de disco. Asegúrate de elegir las configuraciones que mejor se adapten a tus necesidades.

2 | Configuración de una Máquina Virtual

Si prefieres utilizar Kali Linux en una máquina virtual en lugar de instalarlo directamente en tu sistema, necesitarás software de virtualización como VirtualBox, VMware o Hyper-V. Sigue estos pasos:

- Descarga e instala el software de virtualización de tu elección según las instrucciones proporcionadas por el proveedor.

- Crea una nueva máquina virtual y configura los parámetros necesarios, como la asignación de memoria RAM, el tamaño del disco virtual y las opciones de red.

- Durante la configuración de la máquina virtual, selecciona la imagen ISO de Kali Linux que has descargado anteriormente como el medio de instalación.

- Sigue las instrucciones en pantalla para completar la configuración de la máquina virtual y realizar la instalación de Kali Linux dentro de ella.

3 | Actualización y Configuración Inicial

Una vez que hayas instalado Kali Linux en tu sistema o máquina virtual, es fundamental realizar una actualización completa del sistema para obtener las últimas mejoras y correcciones de seguridad. Para llevar a cabo esta prueba de penetración con Kali Linux debes:

- Abre una terminal en Kali Linux y ejecuta los siguientes comandos:

sudo apt updatesudo apt upgradesudo apt dist-upgradeEstos comandos actualizarán todos los paquetes instalados en tu sistema.

- Además de las actualizaciones, es posible que necesites instalar herramientas adicionales específicas que serán útiles durante el pentesting. Kali Linux ofrece una amplia gama de herramientas de seguridad preinstaladas, pero puedes agregar otras según tus necesidades.

- Verifica que todas las herramientas necesarias estén correctamente instaladas y funcionando ejecutando comandos como nmap, metasploit, wireshark, entre otros. Esto te ayudará a confirmar que las herramientas están listas para su uso.

4 | Configuración de la Red

La configuración de la red es crucial para ejecutar pruebas de seguridad en un entorno adecuado. Puedes configurar diferentes escenarios de red según tus necesidades. Aquí tienes algunos pasos a seguir:

- Asegúrate de tener acceso a los sistemas o dispositivos que deseas evaluar durante el pentesting. Esto puede implicar la configuración de una red virtual, la conexión a una red local o la configuración de sistemas adicionales en tu entorno de pruebas.

- Si estás utilizando una máquina virtual, configura correctamente las opciones de red para que pueda comunicarse con otros sistemas en tu entorno de pruebas.

Recuerda que el consentimiento y la autorización por escrito de los propietarios de los sistemas o redes que vas a evaluar son esenciales antes de comenzar el pentesting.

5 | Documentación y Planificación

Antes continuar con el tutorial sobre como hacer un pentesting con Kali Linux, es vital documentar y planificar tus objetivos, alcance y metodología. Esto te ayudará a realizar pruebas de manera organizada y efectiva. Sigue estos pasos:

- Prepara una lista de verificación de tareas y pasos a seguir durante el pentesting. Esto te ayudará a hacer un seguimiento ordenado de tu progreso y asegurarte de cubrir todas las áreas necesarias.

- Identifica los sistemas o aplicaciones que se probarán y define los límites del pentesting. Establece un plan de pruebas detallado que incluya los métodos y las herramientas específicas que emplearás.

- Considera las posibles implicaciones y riesgos del pentesting. Documenta cualquier hallazgo importante, incluyendo las vulnerabilidades descubiertas y las recomendaciones de seguridad correspondientes.

Segunda Etapa: Definición de Objetivos y Alcance

Ahora que has preparado tu entorno en la etapa anterior, es el momento de definir los objetivos y el alcance para hacer tu pentesting con Kali Linux. Esta etapa es crucial para establecer claramente qué se va a evaluar y qué no, así como los criterios de éxito que utilizarás para evaluar los resultados.

Sigue los siguientes pasos para llevar a cabo esta etapa de manera efectiva:

6 | Identifica los Objetivos del Pentesting

Antes de comenzar las pruebas de penetración, es fundamental tener una comprensión clara de los objetivos que deseas alcanzar. Pregunta a ti mismo y a tu equipo de seguridad cuál es el propósito del pentesting.

Algunos ejemplos de objetivos en pruebas de penetración con Kali podrían incluir:

- Evaluar la seguridad de una aplicación web específica.

- Identificar y remediar vulnerabilidades en un servidor web.

- Evaluar la resistencia de una base de datos frente a ataques.

- Probar la seguridad de un sistema de red en particular.

Es fundamental tener en cuenta que los objetivos deben ser realistas y alcanzables dentro del alcance establecido.

7 | Establece el Alcance del Pentesting

Define claramente el alcance del pentesting, es decir, los límites de lo que se evaluará y lo que no se evaluará. Esto ayudará a evitar pruebas invasivas o que puedan afectar negativamente los sistemas en producción.

Algunos aspectos a considerar al establecer el alcance son:

- Los sistemas o redes que se incluirán en las pruebas.

- Los sistemas o redes que están fuera del alcance y no serán evaluados.

- Los servicios o aplicaciones específicas que se probarán.

- Los horarios o períodos en los que se llevarán a cabo las pruebas para minimizar el impacto en la disponibilidad del sistema.

8 | Recopila Información Relevante

Antes de definir los objetivos y el alcance, es importante recopilar información relevante sobre los sistemas y redes que se evaluarán. Para llevar a cabo este paso sobre cómo hacer un pentesting con Kali Linux, debes tener en cuenta los siguientes aspectos.

- Documentación técnica y diagramas de red.

- Inventarios de activos de TI.

- Políticas y procedimientos de seguridad existentes.

- Configuraciones de firewall y enrutadores.

- Informes de auditorías de seguridad anteriores.

9 | Establece los Criterios de Éxito

Define los criterios que utilizarás para evaluar el éxito del pentesting. Estos criterios pueden incluir:

- Identificación de un número específico de vulnerabilidades críticas.

- Explotación exitosa de vulnerabilidades conocidas.

- Evaluación positiva de las medidas de seguridad implementadas.

- Establecer criterios claros te permitirá evaluar los resultados de manera efectiva y determinar si se han alcanzado los objetivos establecidos.

10 | Documenta el Plan de Pruebas

Una vez que hayas definido los objetivos y el alcance del pentesting, es importante documentar un plan detallado de pruebas. Este plan debe incluir:

- Los sistemas y redes que serán evaluados.

- Las herramientas y técnicas específicas que se emplearán.

- Los escenarios de prueba y los vectores de ataque que se probarán.

- Los roles y responsabilidades de los miembros del equipo de pentesting.

- Los plazos y cronogramas para cada fase del pentesting.

- Los criterios de éxito establecidos anteriormente.

Documentar el plan de pruebas te ayudará a mantener un enfoque estructurado y garantizar que todas las áreas relevantes sean evaluadas de manera adecuada.

Tercera Etapa: Recopilación de Información

En la tercera etapa sobre cómo hacer un pentesting en Kali Linux, nos adentramos en la recopilación de información, también conocida como fase de reconocimiento o enumeración.

En esta etapa, nuestro objetivo es obtener la mayor cantidad posible de información sobre el objetivo del pentesting, como sistemas, redes, servicios y posibles vulnerabilidades.

A continuación, te guiaré a través de los pasos necesarios para llevar a cabo estas pruebas de penetración con Kali.

11 | Identifica Fuentes de Información

Para comenzar, es importante identificar fuentes de información valiosas para recopilar datos sobre nuestro objetivo. Algunas fuentes comunes que debemos considerar son las siguientes:

- Whois: Esta fuente nos brinda información sobre el registro de dominio, como el titular del dominio, la fecha de creación y los servidores de nombres asociados.

- DNS: Realizaremos consultas DNS para obtener información sobre los registros DNS del objetivo. Estos registros pueden incluir direcciones IP asociadas, registros MX para correos electrónicos, registros TXT para verificaciones de seguridad, entre otros.

- Redes sociales: Las plataformas de redes sociales pueden revelar perfiles y publicaciones relacionadas con nuestro objetivo, lo cual puede ser útil para obtener información adicional.

- Motores de búsqueda: Ejecutaremos búsquedas en motores de búsqueda para encontrar información pública sobre el objetivo, como sitios web, documentos filtrados o foros de discusión. La información obtenida puede ser valiosa en nuestra recopilación.

12 | Realiza un Escaneo de Puertos

Una vez que hayamos identificado fuentes de información y recopilado datos iniciales, es hora de realizar un escaneo de puertos utilizando una herramienta como Nmap.

Esto nos permitirá descubrir qué puertos están abiertos en el objetivo, lo cual es crucial para identificar posibles puntos de entrada y vulnerabilidades. A continuación, te mostraré cómo realizar un escaneo de puertos utilizando Nmap en Kali Linux:

- Abre una terminal en Kali Linux. Puedes hacer clic derecho en el escritorio y seleccionar «Abrir terminal» o utilizar el atajo de teclado Ctrl+Alt+T.

- Ejecuta el siguiente comando en la terminal para realizar un escaneo de puertos:

nmap <dirección IP o nombre de dominio>- Personaliza el escaneo de puertos según tus necesidades empleando diferentes opciones y argumentos con el comando nmap. Algunas opciones útiles incluyen:

| -p: | Especifica los puertos a escanear. Por ejemplo, puedes usar -p 1-100 para escanear los puertos del 1 al 100. |

| -p- | Escanea todos los puertos (del 1 al 65535). |

| -F | Hace un escaneo rápido de los 100 puertos más comunes. |

| -sV | Detecta las versiones de los servicios y aplicaciones que se encuentran en los puertos abiertos. |

| -O | Intenta detectar el sistema operativo del objetivo basándose en las respuestas de los paquetes de red. |

| -A | Efectúa un escaneo agresivo que incluye detección de versiones de servicios, detección de sistema operativo, script de detección y trazado de rutas. |

- Analiza los resultados obtenidos una vez que el escaneo haya finalizado. Nmap proporcionará información sobre los puertos abiertos, los servicios y las versiones encontradas en el objetivo. Presta especial atención a los puertos abiertos que puedan representar posibles puntos de entrada o vulnerabilidades.

13 | Realiza un Escaneo de Vulnerabilidades

Además del escaneo de puerto a la hora de hacer un pentesting con Kali Linux, es crucial ejecutar un escaneo de vulnerabilidades para identificar posibles brechas de seguridad en el objetivo.

Para ello, aprovecharemos herramientas como OpenVAS, Nessus o Nikto, las cuales buscarán vulnerabilidades conocidas en los servicios y aplicaciones encontrados durante el escaneo de puertos. A continuación, te mostraré cómo realizar un escaneo de vulnerabilidades utilizando OpenVAS en Kali Linux:

- Abre una terminal en Kali Linux.

- Ejecuta el siguiente comando en la terminal para iniciar OpenVAS:

sudo openvas-start- Espera a que OpenVAS se inicie completamente. Verás mensajes de inicio y progreso en la terminal. Una vez que aparezca el mensaje «openvasmd: OTP Authentication support disabled», significa que OpenVAS está listo para ser utilizado.

- Inicia sesión en la interfaz web de OpenVAS utilizando las siguientes credenciales predeterminadas:

Nombre de usuario: admin

Contraseña: admin

- Realiza una configuración inicial siguiendo las instrucciones en pantalla. Esto incluirá la configuración del escáner.

- Crea una nueva tarea de escaneo. Haz clic en «Scans» (Escaneos) en el menú de la izquierda, luego en «Tasks» (Tareas) y finalmente en el botón «Create Task» (Crear tarea) para iniciar el proceso de creación de un nuevo escaneo.

- Configura los detalles del escaneo en la página de configuración de la tarea. Ingresa un nombre descriptivo para el escaneo en el campo «Task Name» (Nombre de la tarea) y selecciona el tipo de escaneo que deseas realizar.

- Especifica los objetivos del escaneo en la sección «Target hosts» (Destino). Ingresa la dirección IP o el rango de direcciones IP que deseas escanear en el campo «Target hosts» (Destino).

- Haz clic en el botón «Save» (Guardar) para guardar la configuración de la tarea y luego en el botón «Start» (Iniciar) para iniciar el escaneo de vulnerabilidades.

15 | Enumera Subdominios y Directorios

Otro paso importante en las pruebas de penetración con Kali es la recopilación de información es la enumeración de subdominios y directorios en el objetivo. Esto nos permite descubrir posibles puntos de entrada adicionales, así como archivos y directorios ocultos que podrían contener información sensible.

Para realizar esta tarea, utilizaremos herramientas como Sublist3r o Dirb. A continuación, te mostraré cómo enumerar subdominios y directorios utilizando Dirb en Kali Linux:

- Ejecuta el siguiente comando en la terminal para instalar Dirb y espera a que se complete la instalación.

sudo apt-get install dirb- Ejecuta el siguiente comando en la terminal para enumerar subdominios y directorios:

dirb <URL> <wordlist>- <URL>: Especifica la URL del sitio web que deseas enumerar, por ejemplo, https://www.example.com.

- <wordlist>: Especifica la ruta al archivo de lista de palabras que se utilizará para la enumeración.

Puedes proporcionar tu propia lista de palabras o utilizar una lista predefinida, como «common.txt» que se encuentra en el directorio «/usr/share/dirb/wordlists/».

- Analiza los resultados de la enumeración una vez que Dirb haya completado su ejecución. Dirb mostrará los subdominios y directorios encontrados durante el proceso de enumeración.

- Revisa cuidadosamente los resultados para identificar posibles subdominios o directorios ocultos que podrían ser objetivos potenciales para ataques o pruebas adicionales.

16 | Realiza un Análisis de Información Pública

En esta etapa sobre cómo hacer un pentesting con Kali Linux, debemos examinar detenidamente la información pública recopilada hasta ahora. El objetivo es buscar posibles patrones o pistas que puedan ayudarnos a comprender mejor el objetivo y encontrar posibles puntos débiles.

Esto puede incluir direcciones de correo electrónico, nombres de usuarios, contraseñas débiles, versiones de software desactualizadas, entre otros.

Para llevar a cabo este análisis de pruebas de penetración con Kali, debemos prestar atención a los siguientes elementos:

- Información de dominio: podemos analizar la enumeración de subdominios para identificar servicios y sistemas adicionales que podrían ser objetivos de ataque. Además, los registros DNS y la información WHOIS nos proporcionarán detalles sobre el dominio, incluyendo la información de contacto del propietario y los servidores de nombres asociados.

- Información de empresa: debemos buscar nombres de empleados y ejecutivos de la organización, ya que pueden ser objetivos potenciales para ataques de ingeniería social. Además, recopilaremos direcciones de correo electrónico, números de teléfono y cualquier otra forma de contacto relacionada con la organización.

- Información de servicios y sistemas: al analizar los puertos abiertos y los servicios identificados, podemos descubrir posibles vulnerabilidades conocidas asociadas con esas versiones específicas de software. También debemos prestar atención a la información de versión y buscar configuraciones incorrectas o inseguras en la infraestructura de la organización.

- Información de seguridad: durante el análisis, podemos encontrar información confidencial o sensible expuesta, como contraseñas, claves API o certificados SSL. Además, debemos verificar la existencia de vulnerabilidades conocidas en los servicios y sistemas identificados utilizando bases de datos y herramientas de escaneo de vulnerabilidades como OpenVAS.

Cuarta etapa: Explotación de vulnerabilidades

Ahora que has recopilado información y has identificado posibles vulnerabilidades en el objetivo de tu pentesting en Kali Linux, es hora de pasar a la etapa de explotación.

En esta fase sobre cómo hacer un pentesting con Kali Linux, emplearás herramientas como Metasploit Framework para aprovechar las vulnerabilidades y obtener acceso al sistema objetivo.

Paso 1: Preparación del entorno

Antes de comenzar, asegúrate de tener Metasploit Framework instalado en tu sistema Kali Linux. Si aún no lo tienes instalado, puedes hacerlo ejecutando el siguiente comando en la terminal:

sudo apt-get install metasploit-frameworkPaso 2: Identificación del objetivo

Determina el objetivo de tu explotación de vulnerabilidades. Puede ser una dirección IP, un rango de direcciones IP o un dominio. Asegúrate de tener esta información claramente definida antes de proceder.

Paso 3: Búsqueda de exploits en Metasploit

Ejecuta Metasploit Framework en la terminal utilizando el siguiente comando:

msfconsoleUna vez dentro de la interfaz de Metasploit, utiliza el comando search seguido de palabras clave relacionadas con las vulnerabilidades que has detectado. Por ejemplo, si la vulnerabilidad detectada es en el servicio FTP, puedes ejecutar el siguiente comando:

search ftpExplora los resultados de búsqueda y selecciona el exploit más adecuado para la vulnerabilidad específica que deseas explotar. Toma nota del nombre y la ruta del exploit que elijas.

Paso 4: Configuración del exploit

Emplea el comando use seguido del nombre del exploit seleccionado para cargarlo en Metasploit. Por ejemplo:

use exploit/<ruta_del_exploit>Configura los parámetros necesarios para el exploit. Puedes utilizar el comando show options para ver y establecer los valores de los parámetros requeridos. Por ejemplo, puedes establecer la dirección IP de destino utilizando el siguiente comando:

set RHOSTS <dirección_IP_objetivo>Asegúrate de establecer correctamente todos los parámetros necesarios para el exploit seleccionado.

Paso 5: Ejecución del exploit

Una vez que hayas configurado todos los parámetros necesarios, estás listo para ejecutar el exploit. Utiliza el comando exploit para lanzar el ataque. Metasploit intentará explotar la vulnerabilidad en el objetivo utilizando el exploit seleccionado.

Si el exploit tiene éxito, tendrás acceso a una sesión de Meterpreter o una shell remota, dependiendo del tipo de exploit utilizado. Esto te proporcionará un control más profundo sobre el sistema objetivo.

Paso 6: Post-explotación

Una vez que hayas obtenido acceso al objetivo, puedes realizar diversas acciones de post-explotación para consolidar tu control sobre el sistema en tus pruebas de penetración con Kali. Algunas acciones comunes incluyen la recopilación de información adicional, la extracción de contraseñas, la toma de control del sistema, entre otras.

Utiliza los comandos y módulos de Metasploit para llevar a cabo las acciones de post-explotación necesarias. Puedes utilizar el comando help para obtener una lista de los comandos disponibles y explorar las capacidades de Metasploit.

Quinta etapa: Obtención de accesos y escalada de privilegios

Llegamos a la quinta etapa sobre cómo hacer un pentesting en Kali Linux. Aquí nos enfocaremos en obtener acceso al sistema objetivo y, si es posible, proceder una escalada de privilegios para obtener un control más completo.

Fuerza bruta y diccionario de contraseñas

Una técnica usual empleada para obtener acceso a sistemas es la fuerza bruta, donde se prueban diferentes combinaciones de nombres de usuario y contraseñas hasta encontrar las credenciales correctas.

En Kali Linux, podemos aprovechar la herramienta Hydra para realizar ataques de fuerza bruta contra servicios como SSH, FTP o servicios web.

Para un ataque de fuerza bruta contra SSH, ejecuta el siguiente comando en la terminal:

hydra -l <nombre_de_usuario> -P <ruta_al_diccionario_de_contraseñas> <dirección_IP_del_objetivo> sshPuedes utilizar diccionarios de contraseñas predefinidos que se encuentran en la ruta /usr/share/wordlists/ en Kali Linux.

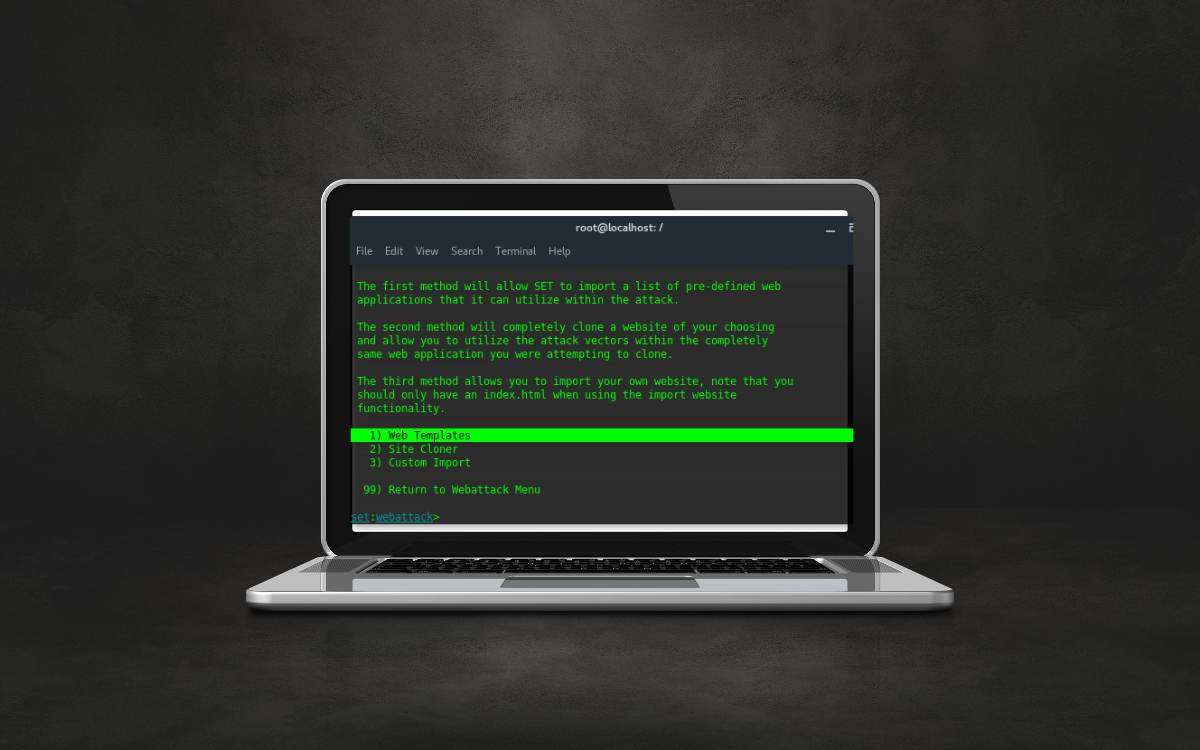

En Kali Linux, puedes aprovechar herramientas como SET (Social Engineering Toolkit) para generar correos electrónicos de phishing o páginas web falsas de forma automatizada.

Aquí hay una guía técnica sobre cómo realizar un ataque de ingeniería social utilizando SET en Kali Linux:

- Instalar SET:

- Abre una terminal en Kali Linux.

- Ejecuta los siguientes comandos para instalar SET:

sudo apt-get updatesudo apt-get install set- Iniciar SET:

- En la terminal, ejecuta el siguiente comando para iniciar SET:

setoolkitSe mostrará un menú con varias opciones. Selecciona la opción correspondiente al tipo de ataque de ingeniería social que deseas realizar.

- Configurar el ataque: SET te guiará a través de una serie de configuraciones para el ataque. Esto incluye ingresar la dirección IP de escucha, el número de puerto y la dirección URL del sitio web legítimo que deseas imitar.

Sigue las instrucciones proporcionadas en la interfaz de SET para completar la configuración del ataque. Puedes personalizar diferentes aspectos, como el contenido de la página falsa o los correos electrónicos de phishing.

- Generar la página falsa: SET generará automáticamente la página falsa basada en la URL proporcionada y otras opciones de configuración. La página falsa se guardará en la carpeta /var/www/html de Kali Linux.

- Compartir la página falsa: Configura un servidor web, como Apache o Nginx, para hospedar la página falsa. Luego mueve la página falsa generada por SET a la ubicación adecuada dentro del servidor web.

Configura el servidor web para responder a la dirección IP y al puerto especificado durante la configuración del ataque.

- Capturar las credenciales: Cuando los usuarios accedan a la página falsa y proporcionen sus credenciales, SET las capturará automáticamente y las guardará en un archivo específico.

- Finalizar el ataque: Puedes finalizar el ataque en cualquier momento presionando Ctrl+C en la terminal.

Explotación de servicios débiles o mal configurados

Otra forma de obtener acceso es aprovechando servicios débiles o mal configurados en el sistema objetivo. Estos pueden incluir servicios de administración remota sin contraseñas o con contraseñas débiles, bases de datos sin autenticación o servicios desactualizados con vulnerabilidades conocidas.

En Kali Linux, podemos usar Metasploit Framework para buscar exploits específicos y aprovechar estas debilidades. Ejecuta el siguiente comando en Metasploit para buscar exploits relacionados con un servicio específico:

search <nombre_del_servicio>Una vez que hayas encontrado el exploit adecuado, configúralo con los parámetros necesarios y ejecútalo para obtener acceso al sistema objetivo.

Escalada de privilegios

Una vez que hayas obtenido acceso a una cuenta con privilegios limitados, es posible que desees escalar esos privilegios para obtener un control más completo sobre el sistema.

En Kali Linux, puedes emplear herramientas como LinEnum o Linux Exploit Suggester para buscar vulnerabilidades y debilidades en la configuración del sistema que puedan conducir a la escalada de privilegios.

Sexta etapa: Documentación de los hallazgos

La documentación de los hallazgos es un paso crucial a la hora de hacer un pentesting en Kali. Te ayudará a mantener un registro organizado de la información recopilada y a presentar los resultados de manera clara y estructurada.

A continuación, se detallan los pasos para documentar eficazmente los hallazgos:

Paso 1: Organiza tu documentación

Para mantener tus hallazgos en orden, es importante establecer una estructura de carpetas y archivos.

Crea una carpeta principal del proyecto con el nombre del proyecto, la fecha y la identificación del cliente. Dentro de esta carpeta, genera sub carpetas como “Informes Técnicos” y “Evidencias”. Esto te permitirá organizar y acceder fácilmente a la documentación relacionada con el pentesting.

Paso 2: Genera un informe ejecutivo

El informe ejecutivo es un resumen conciso de los hallazgos clave y las recomendaciones más cruciales. Debe proporcionar una visión general del alcance, los objetivos y la metodología del pentesting. Incluye los siguientes elementos:

- Resumen ejecutivo: Breve descripción de los aspectos más relevantes del pentesting, como el propósito, el alcance y los resultados generales.

- Hallazgos destacados: Enumera los hallazgos más críticos y sus implicaciones en la seguridad de la aplicación o sistema evaluado.

- Recomendaciones clave: Proporciona recomendaciones claras y concretas para abordar los problemas de seguridad identificados durante el pentesting.

- Conclusiones: Resume los resultados generales del pentesting y destaca la importancia de abordar los problemas detectados para garantizar la seguridad informática.

Paso 3: Detalla los hallazgos técnicos

En esta sección, se deben describir en detalle cada uno de los hallazgos técnicos identificados durante las pruebas de penetración con Kali. Para cada hallazgo, incluye la siguiente información:

- Descripción del hallazgo: Explica de manera clara y precisa la vulnerabilidad o problema de seguridad encontrado, junto con los detalles específicos sobre la aplicación, el sistema o la red afectada.

- Impacto y riesgo: Evalúa el impacto potencial y el nivel de riesgo asociado al hallazgo. Describe las posibles consecuencias en términos de confidencialidad, integridad y disponibilidad de los datos o sistemas comprometidos.

- Prueba de concepto: Proporciona pruebas concretas que demuestren la explotación o reproducción del hallazgo. Esto puede incluir capturas de pantalla, comandos utilizados o cualquier otro tipo de evidencia relevante.

- Detalles técnicos: Describe los aspectos técnicos del hallazgo, como los vectores de ataque utilizados, las configuraciones involucradas y las herramientas específicas empleadas durante el pentesting.

- Recomendaciones de mitigación: Ofrece soluciones prácticas y medidas correctivas para abordar y solucionar el hallazgo de seguridad identificado. Estas recomendaciones deben ser claras y estar respaldadas por buenas prácticas de seguridad informática.

Paso 4: Proporciona detalles adicionales

Además de los hallazgos técnicos, es útil incluir información adicional crucial para una comprensión completa del pentesting realizado. Esto puede incluir:

- Metodología: Describe los pasos y la metodología empleada durante el pentesting, incluyendo las herramientas y técnicas empleadas para descubrir vulnerabilidades y explotarlas.

- Configuraciones específicas: Documenta cualquier configuración específica de sistemas, redes o aplicaciones que sea valioso para los hallazgos identificados. Esto ayudará a comprender mejor el contexto de los problemas de seguridad.

- Pruebas adicionales realizadas: Enumera otras pruebas o escaneos efectuados durante el pentesting y los resultados obtenidos. Esto puede incluir pruebas específicas a aplicaciones web, servicios de red como Wappalyzer o sistemas operativos.

- Referencias y enlaces: Incluye referencias a documentación técnica relevante, como CVEs (Common Vulnerabilities and Exposures) o cualquier otro recurso utilizado para evaluar y entender las vulnerabilidades encontradas.

Paso 5: Revisión y validación

Antes de finalizar el informe, ejecuta una revisión exhaustiva para garantizar la precisión y coherencia de la documentación. Verifica que toda la información esté correcta y bien respaldada por pruebas concretas.

Recuerda que la documentación es esencial para garantizar la trazabilidad de los hallazgos y facilitar futuros análisis y acciones correctivas. Dedica el tiempo necesario para completar esta etapa de manera adecuada y asegúrate de que el informe sea comprensible tanto para los expertos en seguridad como para los interesados no técnicos.

Conclusión

Aprender cómo hacer un pentesting con Kali Linux proporciona a los principiantes una base sólida para adentrarse en el mundo de la seguridad informática. Con las habilidades adecuadas, una mentalidad analítica y una comprensión profunda de las técnicas y herramientas disponibles, los pentesters pueden contribuir a la protección y resiliencia de las organizaciones frente a las crecientes amenazas cibernéticas. Recuerda siempre practicar el hacking ético y utilizar tus conocimientos con responsabilidad y en beneficio de la seguridad.