El desarrollo de aplicaciones es un proceso costoso tanto en recursos como en tiempo. Y en la actualidad, son útiles para todas las áreas. Como el área de seguridad, salud, o transporte. Es por eso que es tan importante mantener su seguridad. Ya hemos visto herramientas como Sandbox que sirven para protegerte de payloads maliciosas. En esta ocasión veremos las herramienta SAST y DAST.

¿Qué es SAST?

SAST significa static application security testing o prueba de seguridad de aplicaciones estáticas, en español. Este método se encarga de hacer una revisión de su código fuente estadísticamente en búsqueda de alguna fuente de vulnerabilidad. Se denominan estáticas porque se implementan durante el inicio del proceso de desarrollo en un entorno de prueba.

También es conocida como prueba de caja blanca, ya que se analiza los componentes internos de la aplicación. Se aplican para asegurar la calidad y seguridad de la futura app, además de que ayudan a reducir los tiempos de inactividad y riesgos de pérdida de datos.

Principales beneficios de SAST

- Encuentra vulnerabilidades en la etapa de codificación y diseño.

- Escanean millones de líneas de código de forma rápida y precisa.

- Utiliza una codificación segura que aumenta el ciclo de vida de la aplicación.

- Detecta y escanea vulnerabilidades de alto riesgo.

- Se integra fácilmente en entornos de desarrollo y su interfaz es sencilla de usar.

- Las auditorías se realizan automáticamente.

¿Cómo elegir el mejor SAST?

Antes de aprender cómo funcionan los test SAST deberás elegir la herramienta adecuada. Para ello deberás preguntarte:

- ¿Qué lenguaje de programación está usando mi aplicación?

- ¿Es compatible con mi herramienta CI de desarrollo?

- ¿Esta herramienta es precisa? ¿Suele arrojar falsos positivos?

- ¿Cuántos tipos de vulnerabilidades puede descubrir? ¿Permite verificar criterios personalizados?

Mejores soluciones SAST

Puedes revisar algunas herramientas SAST de muy buena reputación como:

- Checkmarx

- CyberRes Fortify

- Perforce Klocwork}

- Plataforma SpectralOps

- Veracode Static Analysis

- SonarQube

- Snyk

¿Cómo funciona SAST?

Ahora que hemos elegido la herramienta SAST adecuada para nuestra aplicación, esta comenzará su trabajo.

En primer lugar, hará un escaneo del código fuente en reposo. De allí extraerá las configuraciones, entorno, y dependencias, entre otros datos. Luego verificará el código para compararlo con las pautas establecidas.

También lo pondrá a prueba para detectar fallas, inyecciones de SQL, desbordamiento de búfer, y problemas de XSS.

¿Cuándo uso SAST?

Puedes utilizar SAST para revisar y parchear las vulnerabilidades luego de implementar cambios al código fuente en una actualización de un entorno monolítico. Además, claro, que se recomienda su aplicación temprana en los inicios del desarrollo y diseño de la aplicación.

¿Qué es DAST?

DAST significa dynamic application security testing, o prueba de seguridad de aplicaciones dinámicas, en español. Sin embargo, también se le conoce como método de caja negra. Se utiliza esta herramienta cuando los testeadores no tienen conocimiento del código fuente o del funcionamiento interno de la aplicación. Para ello chequean las entradas y salidas disponibles desde el exterior.

Se le llama dinámica porque se aplica cuando la aplicación ya está en ejecución y se interacciona con ella. Es un método para revisar las vulnerabilidades que quedaron sin detectar en pruebas anteriores. DAST ayuda a reducir la superficie de ataque para evitar cualquier ataque cibernético.

Ventajas de DAST

- Sus pruebas tienen más alcance para aplicaciones y riesgos de seguridad mayores

- Brinda más seguridad en los entornos al aplicarse desde el exterior.

- Implementa pruebas durante el desarrollo y la ejecución de la aplicación.

- Ahora puede integrarse con DevOps Workflows

- Es útil en las pruebas de penetración

- Brinda un paneo de seguridad más completo

¿Cómo seleccionar el mejor DAST?

Al igual que con SAST, parte del éxito de su implementación es elegir una buena herramienta DAST para ello. Pregúntate:

- ¿Qué nivel de automatización tiene la herramienta para programar, ejecutar y automatizar los escaneos?

- ¿Cuántos tipos de vulnerabilidades puede encontrar?

- ¿Ofrece personalización para casos específicos?

Mejores soluciones DAST del mercado

Algunas de las soluciones más populares de herramientas DAST son:

- Acunetix

- Micro Focus Fortify WebInspect

- Synopsys Managed

- Tenable.io Web App Scanning

- invicti

- sonda+

¿Cómo funciona DAST?

El funcionamiento de DAST es un poco más complejo que el de SAST.

En primer lugar, tiene que realizar una recopilación de todos los datos de cada página para extraer todas las entradas y mapear la superficie de ataque con el fin de ampliarla. Desde allí, la herramienta enviará vectores de ataque a estos puntos finales encontrados en búsqueda de XSS, SSRF, inyecciones SQL, entre otros.

Si encuentra alguna vulnerabilidad, enviará un informe de error completo sobre ella, adjuntando datos como tipo, URL, gravedad, vector de ataque para encontrar una posible solución.

¿Cuándo debo usar DAST?

Puedes utilizar DAST durante una actualización, como en el caso de SAST, mientras usas herramientas DevOPS para compilar el código y generar los contenedores. De esta forma puedes acelerar la implementación con CI/CD continuo. Además, cubres cualquier brecha en la superficie de ataque mientras actualizas tu aplicación web.

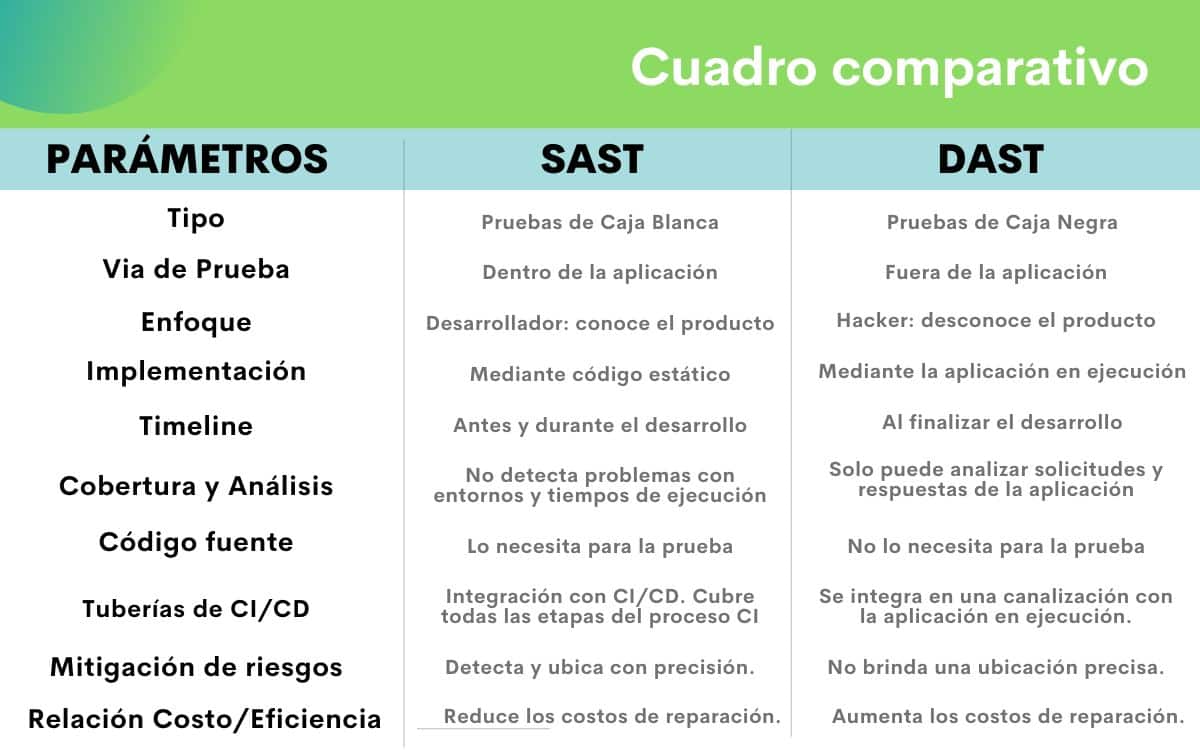

¿Cuál es la diferencia entre SAST y DAST? Cuadro comparativo

El objetivo de las pruebas DAST y SAST es el mismo: identificar vulnerabilidades de seguridad para cooperar en su corrección. Pero al desarrollar sus tareas para alcanzar este objetivo pueden variar sus métodos. Veamos en qué difieren en el siguiente cuadro comparativo.

Conclusión

Pero no hay necesidad de convertir estas herramientas DAST y SAST en rivales, cuando una cooperación puede ser mucho más beneficiosa que un trabajo en solitario con cada una de ellas. Prueba con implementar ambas para reforzar la calidad y seguridad de tus aplicaciones. También puedes aumentar tu seguridad con herramientas de control de acceso en informática que hemos analizado recientemente en nuestro blog.