El tunneling VPN es una de las formas más seguras para protegerte mientras navegas en internet. Justamente, con sus infinitas posibilidades, la red global también ha traído consigo riesgos y desafíos.

Actualmente, los ataques cibernéticos a organizaciones se han vuelto más frecuentes y sofisticados. Solo en 2022, el grupo de extorsión LockBit publicó información sobre 801 organizaciones vulneradas en su web de filtraciones, un aumento del 95% en comparación con las entradas del año anterior. Este aumento en los ataques cibernéticos subraya la importancia de contar con conexiones seguras y cifradas, especialmente para las empresas y aquellos que trabajan de forma remota.

Ahí es donde entran en juego las VPN (Virtual Private Networks o Redes Privadas Virtuales), una herramienta esencial en el mundo cibernético moderno. Pero, ¿qué hace exactamente una VPN y cómo protege nuestros datos?

En este artículo, desglosaremos el concepto de tunneling VPN, cómo funciona, qué protocolos son compatibles y cómo crearlo por ti mismo.

¿Cómo funciona el tunneling VPN?

En el ámbito de la ciberseguridad, el concepto de tunneling o túnel se refiere a una técnica innovadora que encapsula un protocolo de red dentro de otro. De esta manera, crea una suerte de túnel de información en el interior de una red de computadoras.

Esta práctica, conocida como tunelización, permite el transporte de un protocolo específico a través de una red que, en circunstancias regulares, no lo admitiría. Uno de los usos más importantes de la tunelización de protocolos, y nuestro foco de atención en este artículo, es la creación de diferentes tipos de Redes Privadas Virtuales (VPN, por sus siglas en inglés).

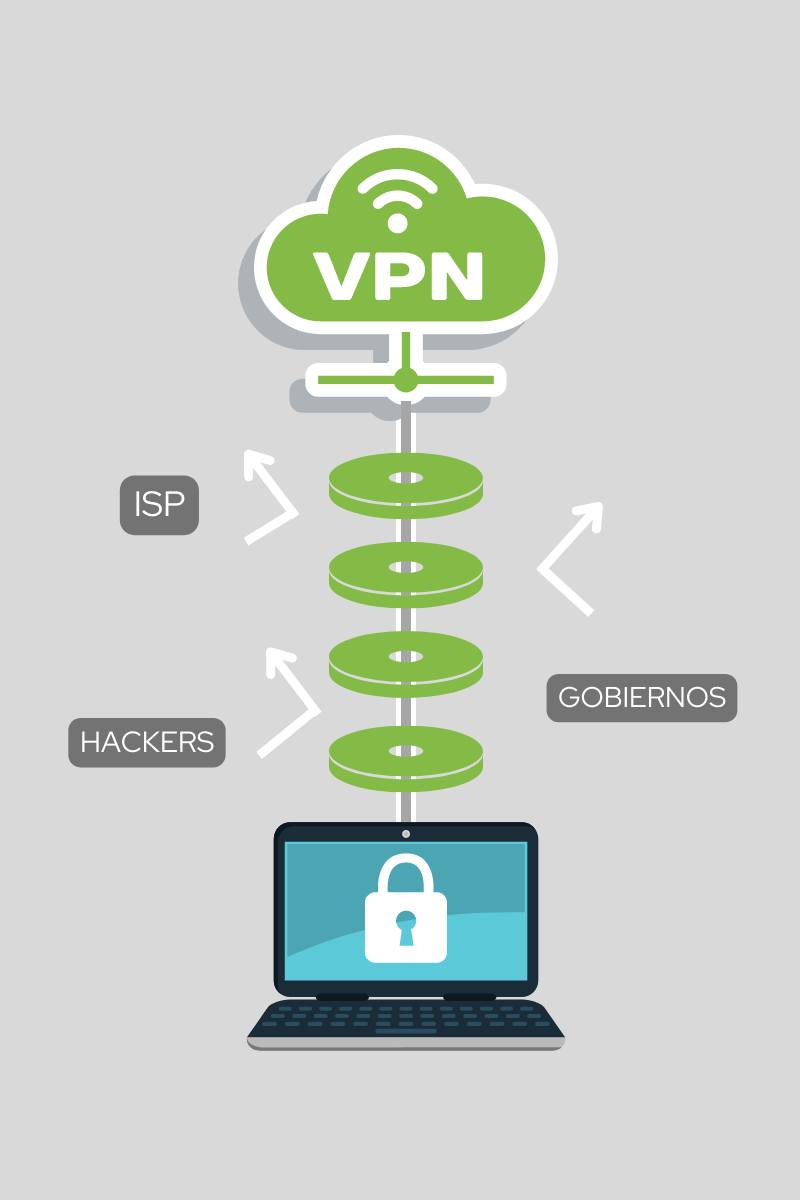

Imagina que estás en una cafetería, utilizando su red wifi pública. Sin un tunneling VPN, tu información de navegación, contraseñas y otros datos sensibles estarían expuestos.

Esta tecnología comienza con la descomposición de los datos que deben viajar a través del túnel en fragmentos denominados «paquetes». A continuación, estos paquetes se encapsulan dentro de otros paquetes de datos, un proceso que se conoce como «encapsulación». En su esencia, esta encapsulación constituye una envoltura de protección para el contenido original, escondiendo la naturaleza de los datos transmitidos a observadores externos.

Pero, ¿qué sucede después de la encapsulación? Aquí entra en juego una de las partes más críticas del tunneling VPN: la encriptación. En este paso, todos los datos encapsulados se cifran. En otras palabras, se convierten en un conjunto de caracteres aparentemente sin sentido que solo pueden volver a su formato original con la clave de descifrado adecuada. Este proceso de encriptación es fundamental para garantizar una conexión encriptada segura y privada, protegiendo los datos de miradas indiscretas.

El túnel VPN no solo protege la información contra ataques de hackers o entidades malintencionadas, sino que también defiende la privacidad del usuario de su propio proveedor de servicios de Internet y del gobierno. El resultado es un túnel privado y seguro que guarda todos los aspectos de la actividad en línea del usuario, ya sea navegación por la web, chat o cualquier otro tráfico de red.

Protocolos de tunneling VPN

En la creación y gestión de una VPN, uno de los aspectos más esenciales es la elección de los protocolos de tunneling adecuados. Los protocolos definen las reglas que permiten el tránsito seguro y fluido de los datos a través de la red.

Hay una variedad de protocolos disponibles, cada uno con sus propias ventajas, niveles de seguridad, velocidades y características únicas. Aquí, analizaremos algunos de los protocolos de tunneling más comunes:

Open VPN

OpenVPN es uno de los protocolos de tunneling más ampliamente utilizados debido a su versatilidad y alto nivel de seguridad. Es de código abierto, lo que significa que su código es accesible para la comunidad de ciberseguridad, lo que permite una evaluación continua y mejoras en su seguridad. OpenVPN es compatible con una amplia gama de sistemas operativos y ofrece una combinación óptima de velocidad y seguridad.

IKEv2/IPSec

El protocolo IKEv2/IPSec es otro protocolo comúnmente empleado en tunneling VPN. Su capacidad para establecer rápidamente una conexión segura y reestablecerla automáticamente en caso de desconexión, lo convierte en una opción ideal para aquellos usuarios que requieren conexiones estables, especialmente en dispositivos móviles que cambian frecuentemente entre diferentes redes (por ejemplo, entre Wi-Fi y datos móviles).

WireGuard

WireGuard es un protocolo de tunneling VPN más reciente que destaca por su simplicidad y velocidad. Este protocolo es menos complejo que los protocolos tradicionales, lo que hace que sea más fácil de auditar y mejorar en términos de seguridad. A pesar de ser más reciente, WireGuard ha ganado rápidamente reconocimiento en la comunidad de ciberseguridad por su rendimiento y seguridad eficientes.

PPTP

El protocolo PPTP, o Protocolo de Tunneling de Puntos a Puntos, ha sido uno de los protocolos más antiguos en uso. A pesar de su velocidad y facilidad de uso, ha quedado desfasado en términos de seguridad, y no es recomendable para aquellos que buscan una protección sólida de datos.

SSTP

Por último, SSTP, o Protocolo de Tunneling de Capa de Sockets Seguros, es un protocolo de tunneling VPN que se integra a la perfección con el sistema operativo Windows. Aunque es menos universal que algunos de los otros protocolos mencionados, ofrece una encriptación sólida y una buena velocidad de conexión.

En conclusión, cada uno de estos protocolos ofrece diferentes ventajas, y la elección de uno u otro depende en gran medida de las necesidades específicas del usuario en términos de seguridad, velocidad y compatibilidad. Es esencial conocer y entender estos protocolos para poder configurar y usar eficazmente un túnel VPN.

VPN tunneling vs. SSH tunneling: ¿Cuál es mejor?

A medida que se busca la protección en el entorno digital, la elección del tipo de tunelización es una decisión crucial. Las tecnologías predominantes para el establecimiento de estos túneles seguros son tunneling VPN y SSH tunneling, que ya hemos abordado en el blog. Ambas brindan una conexión encriptada que protege los datos transmitidos, pero difieren en términos de configuración, nivel de cifrado, y uso.

La tunelización VPN proporciona una solución de seguridad que encripta todos los datos que pasan a través de la red, ofreciendo una capa de protección para la totalidad del tráfico de red. Esto significa que todas las aplicaciones que se conectan a Internet desde su dispositivo estarán protegidas, sin necesidad de configuraciones individuales. Esencialmente, un túnel VPN encapsula y encripta todo el tráfico de red, desde la navegación web hasta los chats, correos electrónicos y transmisiones en vivo.

Por otro lado, y como ya hemos visto, SSH (Secure Shell) es un protocolo que ofrece una conexión segura para la transferencia de datos entre usted y un servidor remoto. Sin embargo, a diferencia de la VPN, SSH funciona solo a nivel de aplicación. Esto significa que protegerá únicamente los datos intercambiados entre su dispositivo y el servidor remoto a través de un túnel SSH. De esta forma, cada aplicación debe ser configurada individualmente para que utilice este túnel.

A pesar de ello, SSH proporciona una opción robusta para quienes requieren una conexión segura y directa con un servidor remoto, especialmente para aquellos con una comprensión sólida de la configuración de redes.

En términos de seguridad de cifrado, ambas opciones se consideran seguras y emplean medidas sólidas para proteger los datos transmitidos. Sin embargo, debido a que la VPN encripta todo el tráfico de red, ofrece una mayor cobertura de seguridad. Para usuarios ocasionales y empresas que buscan una solución fácil de configurar y que asegure todo el tráfico de red, VPN suele ser la opción preferida.

No obstante, es crucial entender que la elección entre tunneling VPN y SSH depende en gran medida de las necesidades individuales y la experiencia técnica. Ambos proporcionan una conexión encriptada y segura, pero sus usos y aplicaciones son diferentes, y la elección de uno sobre el otro debe basarse en la comprensión de estas diferencias y en las necesidades específicas del usuario.

Cómo crear un túnel VPN: dos formas de hacerlo

No todos los proveedores de VPN o sistemas operativos funcionan de la misma manera, por lo que existen diferentes maneras de crear un túnel. En este caso, te daremos dos procedimientos: uno genérico que te dará una idea de cómo funciona el proceso y otro más específico en Google Cloud.

Método general

Elige un proveedor de servicios VPN: El primer paso es decidir qué servicio de VPN utilizarás. Hay una amplia gama de opciones disponibles, cada una con sus propias ventajas y desventajas. Algunos proveedores de servicios VPN populares son NordVPN, Hyde my Ass, Tuxler, Surfshark, entre otros.

- Descarga e instala el software de VPN: Una vez que hayas seleccionado un proveedor, tendrás que descargar e instalar su software. Generalmente, puedes encontrar el software en el sitio web del proveedor.

- Inicia la aplicación VPN: Después de instalar el software, tendrás que iniciar la aplicación. En la mayoría de los casos, necesitarás crear una cuenta y pagar una suscripción, aunque hay algunas VPN que ofrecen una cantidad limitada de servicios gratuitos.

- Configura tu conexión VPN: Cuando inicies la aplicación por primera vez, se te pedirá que configures tu conexión VPN. Aquí, podrás seleccionar la ubicación del servidor al que deseas conectarte, así como otras configuraciones avanzadas como la selección del protocolo de túnel VPN.

- Conéctate a la VPN: Una vez que hayas configurado tu conexión VPN, simplemente tendrás que hacer clic en el botón de conectar para establecer la conexión VPN. A partir de este momento, todo tu tráfico de internet estará encriptado y será redirigido a través del servidor VPN que seleccionaste.

- Verifica tu conexión VPN: Para asegurarte de que estás conectado a la VPN, puedes visitar un sitio web como ‘What Is My IP Address’ para confirmar que tu dirección IP ha cambiado a la ubicación del servidor VPN.

En resumen, la configuración de un túnel VPN puede variar según el proveedor y el sistema operativo, pero el procedimiento general es tal como te lo hemos explicado antes. Recuerda siempre hacer tu propia investigación para entender completamente las funciones y características del servicio de VPN que elijas.

Túnel VPN en Google Cloud

Crear un tunneling VPN puede parecer una tarea compleja, pero con una guía detallada y siguiendo las instrucciones cuidadosamente, puede ser una tarea bastante accesible.

Aquí te presento un procedimiento paso a paso para configurar un túnel VPN utilizando Google Cloud. Este proceso aplica tanto a una VPN de alta disponibilidad como a una VPN clásica.

- Primero, inicia sesión en la consola de Google Cloud y dirígete a la sección VPN.

- En la sección VPN, verás una opción que dice ‘Crear túnel VPN’. Haz clic en ella.

- Luego, un menú desplegable te pedirá que selecciones la puerta de enlace que necesita el nuevo túnel. Una vez que hayas hecho tu selección, haz clic en ‘Continuar’.

- A continuación, tendrás que seleccionar un Cloud Router. Si no has configurado uno aún, sigue los pasos indicados en el procedimiento titulado ‘Crea túneles VPN’.

- El siguiente paso es seleccionar el tipo de Puerta de enlace de VPN de intercambio de tráfico. Aquí tendrás dos opciones: Local o ajena a Google Cloud.

- Luego, para el Nombre de la puerta de enlace de VPN de intercambio de tráfico, elige el recurso de puerta de enlace de VPN de intercambio de tráfico que utilizará el nuevo túnel. Para ver los nombres existentes de puertas de enlace de VPN de intercambio de tráfico en esta puerta de enlace de Cloud VPN, haz clic en ‘Ver todos los túneles existentes’ en la parte superior de la página.

- Es posible que recibas una advertencia de que un túnel con la misma interfaz de puerta de enlace de VPN de intercambio de tráfico ya está asociado con la misma interfaz de puerta de enlace local de Cloud VPN. Para solucionar este problema, en ‘Interfaz de puerta de enlace de Cloud VPN asociada’, selecciona la otra interfaz de VPN de alta disponibilidad.

- Para finalizar la configuración del túnel, completa el resto de los pasos como se indica en el procedimiento ‘Crea túneles VPN’.

Recuerda que cada paso es esencial para garantizar una conexión encriptada segura. Toma tu tiempo y verifica cada paso antes de pasar al siguiente. Configurar un túnel VPN correctamente te proporcionará una capa adicional de seguridad y privacidad mientras navegas por internet.

Conclusión

En resumen, el tunneling VPN es una herramienta poderosa para la protección de la privacidad y la seguridad en línea. Sin embargo, su uso debe estar enmarcado siempre en el respeto por las leyes y regulaciones aplicables. Así, garantizaremos un entorno digital seguro y ético para todos.

Ya sea que estés buscando proteger tu información personal o la de tu empresa, un túnel VPN puede ofrecerte esa capa adicional de seguridad. Como hemos visto en este artículo, su implementación puede ser más sencilla de lo que imaginas, siempre y cuando tengas la guía adecuada.

Teniendo en cuenta todos estos aspectos, el tunneling VPN es una gran herramienta para garantizar la privacidad y seguridad en un contexto donde las filtraciones de datos son cada vez más avanzadas.